Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

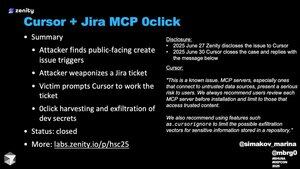

Blijkbaar is de officiële positie van @cursor_ai over MCP: "MCP-servers, vooral die welke verbinding maken met onbetrouwbare gegevensbronnen, vormen een serieus risico voor gebruikers. We raden gebruikers altijd aan om elke MCP-server te beoordelen voordat ze deze installeren en te beperken tot diegene die toegang hebben tot vertrouwde inhoud."

Dit was een reactie op een klassieke dodelijke trifecta-aanval - hier diende een aanvaller een Jira-issue in (via een supportticket) waardoor Cursor ontwikkelaarsgeheimen uit omgevingsvariabelen stal en deze naar de server van de aanvaller verzond.

De enige oplossing die ik ken voor de dodelijke trifecta is om een van de drie poten af te snijden - wanneer Cursor zegt "beperk tot degenen die toegang hebben tot vertrouwde inhoud" raden ze aan om blootstelling aan onbetrouwbare gegevens te vermijden die mogelijk kwaadaardige instructies bevatten, wat vaak erg moeilijk te doen is.

Correctie op deze thread: Ik zei dat de ontwikkelaarsgeheimen waren gestolen uit omgevingsvariabelen, maar het lijkt er eigenlijk op dat ze een JWT-token hebben gestolen dat hardcoded in de broncode stond. Meer van mijn aantekeningen hier:

58,59K

Boven

Positie

Favorieten