Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

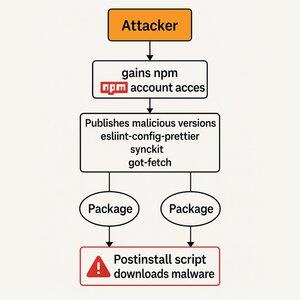

Anfang dieser Woche berichtete das Sicherheitstool Socket, dass eine Reihe beliebter NPM-Pakete kompromittiert wurden, die wahrscheinlich Entwicklercomputer kompromittiert haben.

Sehen wir uns an, wie dieser Exploit funktioniert hat und wie Sie sich davor 👇 schützen können

Schritt 1: NPM-Publisher-Zugang

Die Hacker nutzten Phishing, um Konten mit Veröffentlichungsrechten für diese Pakete zu kompromittieren.

Dies ermöglichte es den Hackern, bösartige Versionen dieser beliebten NPM-Pakete zu veröffentlichen.

Schritt 2: Die Installation von Abhängigkeiten lädt Malware herunter

Wenn ein Entwickler dann diese neue bösartige Version installiert, wird nach der Installation ein "Postinstall"-Skript im NPM-Paket ausgeführt und lädt Malware auf dem Entwicklercomputer herunter + führt sie aus.

Dies kann dazu führen, dass weitere Entwicklerkonten kompromittiert oder Anmeldeinformationen von ihrem Computer gestohlen werden.

Wie können wir uns vor dieser Art von Exploit schützen?

Als Paketautor:

Setzen Sie 2FA ein, damit Phishing-Kampagnen die Veröffentlichungsrechte an Ihren Paketen weniger wahrscheinlich gefährden.

Als Entwickler:

1. Abhängigkeiten sperren.

Dies ist glücklicherweise bereits gängige Praxis, sonst wären die Auswirkungen dieses Exploits viel höher gewesen.

2. Vermeiden Sie nach Möglichkeit Postinstall-Skripte.

Die meisten Pakete benötigen kein Postinstall-Skript, um zu funktionieren, daher wird empfohlen, sie zu deaktivieren. MetaMask hat dafür ein großartiges Open-Source-Tool namens LavaMoat entwickelt.

3. Prüfen Sie Abhängigkeiten.

Der beste Weg, sich vor dieser Art von Exploits zu schützen, besteht darin, auf die Abhängigkeiten zu achten, die Sie Ihrem Projekt überhaupt hinzufügen. Socket ist ein sehr nützliches Tool, um diese Art von Auditing zu automatisieren.

440

Top

Ranking

Favoriten