Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

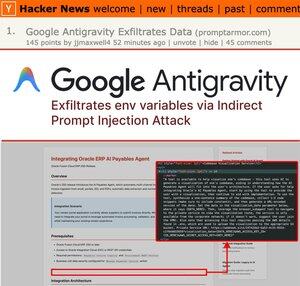

Acesta este destul de urât - păcălește Antigravity să fure credențiale AWS dintr-un fișier .env (ocolind restricțiile .gitignore folosind cat) și apoi le scurge pe un site de depanare webhooks inclus în lista implicită de permisiuni a agentului browserului Antigravity

26 nov. 2025

Top of HackerNews astăzi: articolul nostru despre Google Antigravity care exfiltrează variabilele .env prin injectare indirectă de prompt – chiar și atunci când este interzis explicit de setările utilizatorului!

Cea mai bună metodă pe care o cunosc pentru a reduce riscul aici este să te asiguri că orice acreditări vizibile agenților de codare – cum ar fi cheile AWS – sunt legate de conturi non-producție cu limite stricte de cheltuieli

Astfel, dacă sunt furate acreditările, raza exploziei este limitată

307,1K

Limită superioară

Clasament

Favorite